盗号木马伪装成Windows系统清理工具猖狂盗号

2011-08-16来源:金山安全中心

- 目标人群:

- Windows XP、Windows Vista和

Windows 7用户

- 主要现象:

- 病毒将自身dll和正常程序EXE捆绑,正常程序运行后,加载病毒dll。可绕过众多杀毒软件的防御。

- 传播渠道:

- 众多下载站捆绑欺诈下载

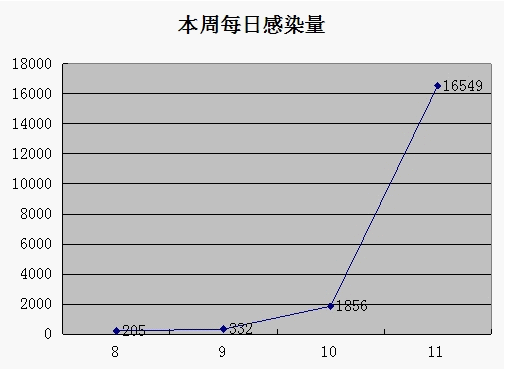

8月14日,金山云安全中心监测发现一类盗号木马可成功骗过众多杀毒软件的防御,病毒利用正常系统的EXE程序(有数字签名的可执行程序)加载病毒dll文件,一周内病毒感染量从最初的每天200台飙升到一天1.6万台。中毒电脑可能出现多个流行网游帐号及装备被盗。

图1 盗号木马一周感染量出现飙升

利用正常程序来启动病毒木马,这已经成为病毒作者惯用的手法。一些具有数字证书的常用EXE文件(可执行程序)尤其容易被利用。这些盗号木马的目标是网游玩家,因此通常会伪装成外挂和游戏插件来欺骗玩家下载安装。

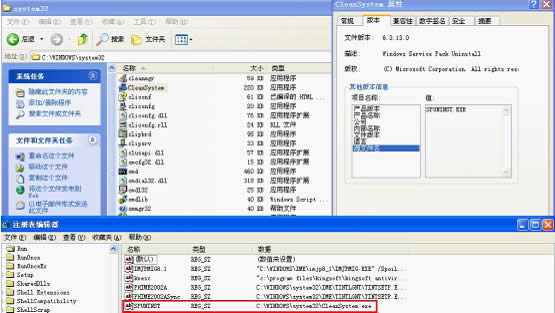

图2 病毒利用Windows CleanSystem清理工具来运行病毒dll的典型实例

当CleanSystem.exe要运行时,会去加载同目录下的updspapi.dll文件才能顺利执行。当网民不慎运行了谎称游戏外挂和辅助插件的病毒后,系统目录下的updspapi.dll文件即被病毒替换。病毒还会添加开机自动运行项,实现每次重启电脑后病毒程序被自动加载。

因为开机运行项时实际添加了一个正常的系统工具,这类系统程序是完全正常的文件,一些杀毒软件若不能及时鉴定病毒篡改过的updspapi.dll,就会导致盗号木马在系统开机时成功运行,最终导致游戏玩家的虚拟财富被洗劫一空。

| 病毒名 | 病毒变种 | 感染平台 | 感染数据 | 病毒危险程度 | 技术分析 |

|---|---|---|---|---|---|

| Win32.tro j.autorun.a |

CleanSystem盗号木马 | Windows操作系统 | 一周内从每天200台的感染量飙升至每天1.6万台 | ★★★ | 病毒dll借正常的CleanSystem.exe启动,病毒会修改Windows开机加载项。病毒作者绕过杀毒软件的方法弱于dll劫持漏洞,dll劫持漏洞利用的是双击文档时执行病毒dll。这个盗号木马利用的是正常可执行程序(EXE文件)加载病毒dll,而不是文档文件。 |

| 清除办法 | 防御办法 | 参考资料 |

|---|---|---|

| 1 使用金山毒霸2012或金山急救箱快速查杀。 2 内置99秒云鉴定的金山毒霸2012可以迅速完成对恶意DLL文件鉴定,确保毒霸用户不会受害。  |

小心使用游戏外挂和辅助插件,这些网站的主要手法是将病毒木马和外挂捆绑传播,或者干脆只能下载到病毒,而根本没有所谓外挂程序下载。 | <<近百款软件曝DLL劫持漏洞>> <<DLL劫持漏洞继续被深挖 Google地球、PS未能幸免>> |