客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2018-05-15 来源:金山毒霸安全实验室作者:金山毒霸安全实验室

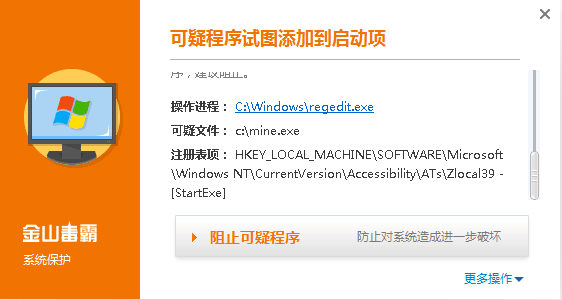

近日,金山毒霸安全中心发现微软进程atbroker.exe 存在漏洞,该漏洞可无限次触发。锁屏,触发UAC,用Cttl+Alt+Delete 快捷键都可启动,危害较大。

一般情况下,病毒会利用添加启动项、计划任务、服务的方式来实现开机启动,达到留存和活跃的目的。然而,利用atbroker.exe系统进程,实现病毒开机启动的方式并不常见。虽然该手法在2016年7月已经有被曝光,但是被发现的在野攻击却不多。

不久前,某网友机子上的某杀毒软件不停的提示有挖矿(zec币)程序在运行,删除恶意程序后,下次开机还是会不停的出现。金山毒霸安全研究员小欧在一番苦心挖掘下,终于摸清了病毒的自启、躲避杀软的攻击手法。本次抓到的样本,通过利用atbroker.exe自启病毒母体,然后通过rundll32加载恶意模块,最后实现文件的md5修改、释放和执行挖矿程序。

atbroker.exe(C:WindowsSystem32目录下),源于微软的“轻松访问中心”。”轻松访问中心”的一项功能是帮助用户启动辅助功能应用程序,常用的包括讲述人,屏幕键盘和放大镜。同时,这意味着第三方程序也可以通过注册“轻松访问中心”的方式来启动。这一机制使得病毒可以通过写注册表的方式,利用atbroker.exe启动恶意程序。

atbroker.exe的文件信息如下:

atbroker.exe 攻击手段

早在2016年7月22就曝光了利用atbroker.exe运行恶意程序的方法,但是网上对利用该手法进行恶意攻击的文章不多。详情请戳:

https://msdn.microsoft.com/library/windows/desktop/mt826492

金山毒霸安全研究员小欧亲自测试,触发atbroker.exe启动,有以下几个场景:

锁屏或者登录时

开机启动时

运行atbroker.exe时

按下Ctrl+Alt+Del时

触发UAC时

金山毒霸安全研究员小欧经过一番苦心研究发现:病毒作者用atbroker.exe启动的病毒进程参数是woshiyizhixiaomaolv(我是一只小毛驴),后续启动的病毒进程都用了woshiyizhixiaomaolv这个参数。

溯源

根据pdb路径暴露的QQ号,查到作者于12年毕业,活跃于看雪论坛,擅长windows驱动开发。

http://www.freebuf.com/articles/system/171437.html