客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2020-03-12 来源:安全豹作者:安全豹

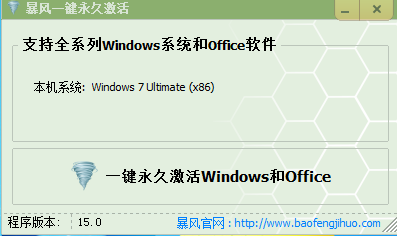

如今互联网生态中, 流量就等于利益, 而浏览器的主页是用户上网的必经之路, 所以也就成了木马们劫持流量的下手点, 其中利用Ghost系统, 激活系统工具捆绑作为传播渠道的木马更是屡见不鲜, 而近日金山毒霸团队捕获到一只正在活跃的Rootkit锁主页的木马,该木马使用多种技术隐藏执行,捆绑在一款"暴风激活"的系统激活软件上,利用使用者在激活系统时未安装杀软的间隙,静默执行病毒达到锁定主页牟利的目的,经过分析发现该木马是"蜗牛锁首"的变种,而此次变种木马对所有关键模块都增加了VMP保护,大大提高了分析难度以此来提高对抗成本,根据金山毒霸后台监控数据表明,已有上千台电脑中招。

目前,金山毒霸安全中心已经针对此木马加强了清除和防御措施,可使用金山毒霸有效检出和清理该木马,并可以拦截其针对主流浏览器的恶意篡改,请谨用此类激活系统的工具软件,安装金山毒霸保持开启,建议使用正版软件,以避免收到类似的病毒威胁。

被劫持的主页:

行为总览:

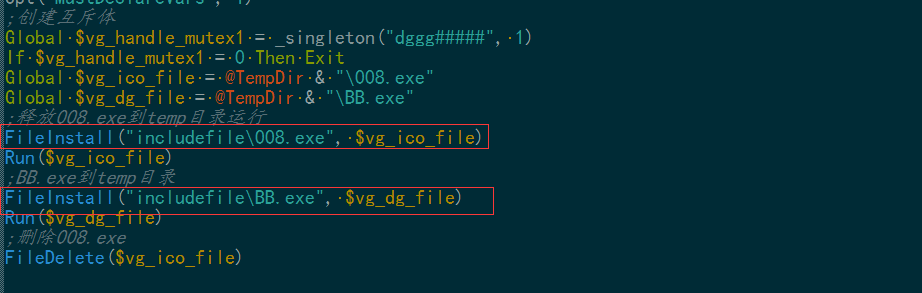

使用AutoIt打包的exe, 就是把008.exe(病毒母体)和bb.exe(暴风激活原程序)释放至temp目录执行

可以使用Exe2Aut把au3脚本提取出来, 逻辑更加清晰可见

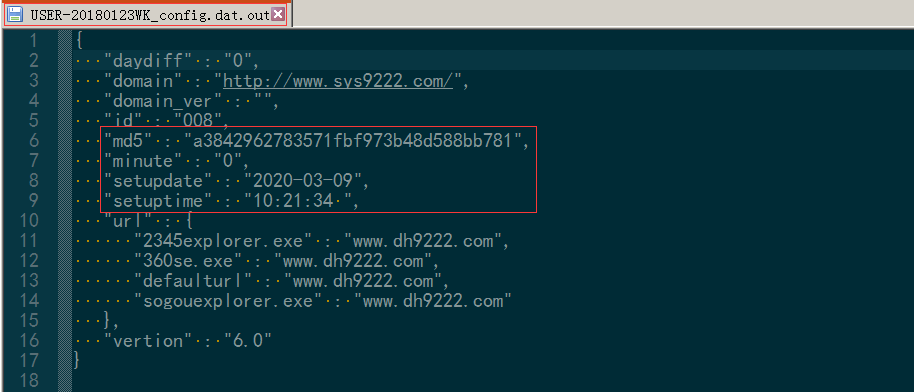

获取计算机名称, 生成文件为[name]_config.dat锁主页的配置文件, 其中包括劫持的主页网址和浏览器, 时间版本等信息, 并且根据本地机器信息计算唯一hash动态填充md5字段和时间等信息, 使用zlib压缩后保存到至C:\Program Files\Common Files\System\ado

[name]_config.dat 模版

生成后的文件, 解压后可以看的到填充后的配置更新时间, 配置hash等信息

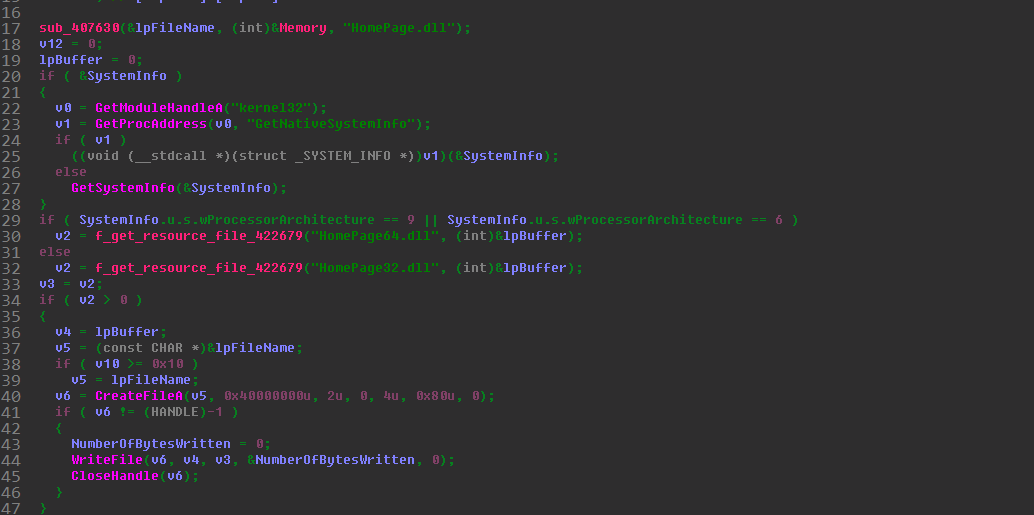

该模块还会根据当前系统版本位数, 释放HomePage.dll至CorePage.dat 至 C:\Program Files\Common Files\System\ado

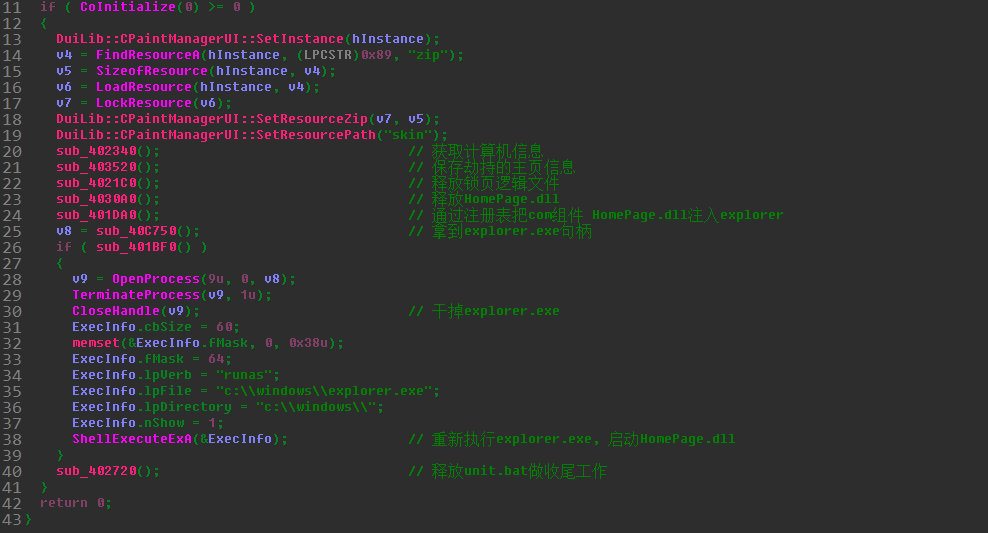

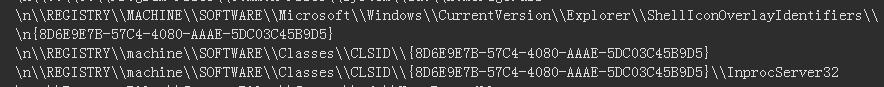

通过注册表把 HomePage.dll 以com组件注入explorer.exe中

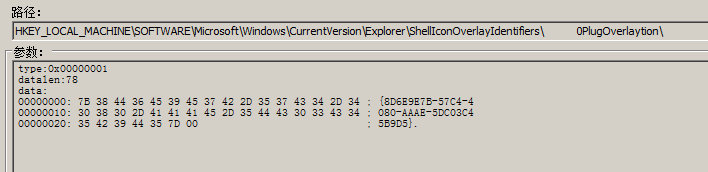

之后释放unit.bat, 删除自身并开启管理员权限

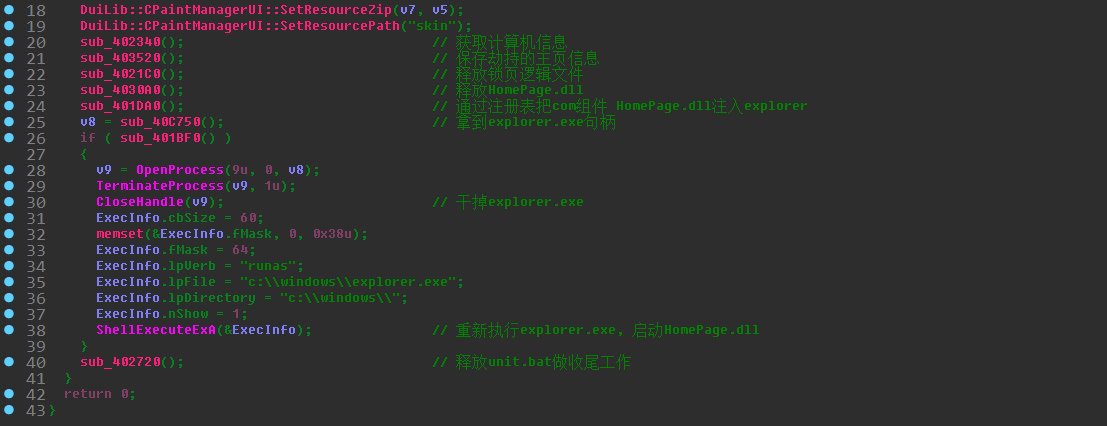

病毒母体的具体执行逻辑

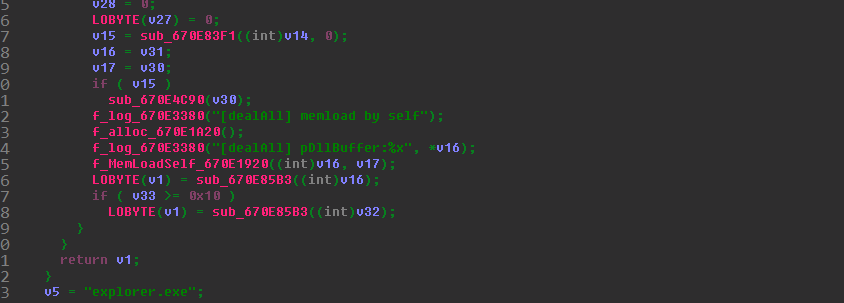

该模块主要是个加载器, 主要的功能是把HomePage.dat解压, 通过傀儡进程的方式加载到Explorer.exe进程

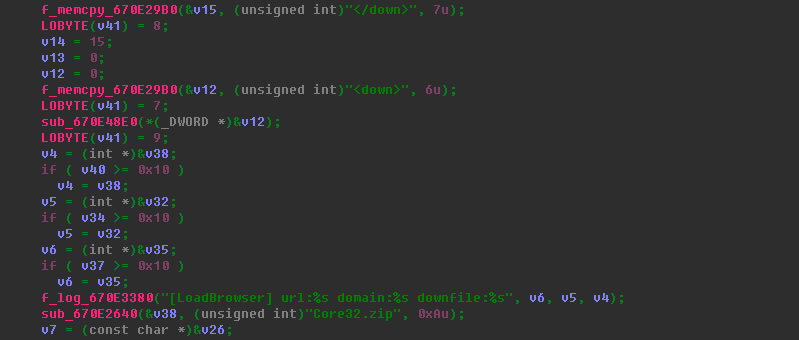

该模块也是加载器, 用于加载CorePage.dat, 但是如果CorePage.dat不存在, 则会去尝试下载更新CorePage.dat模块

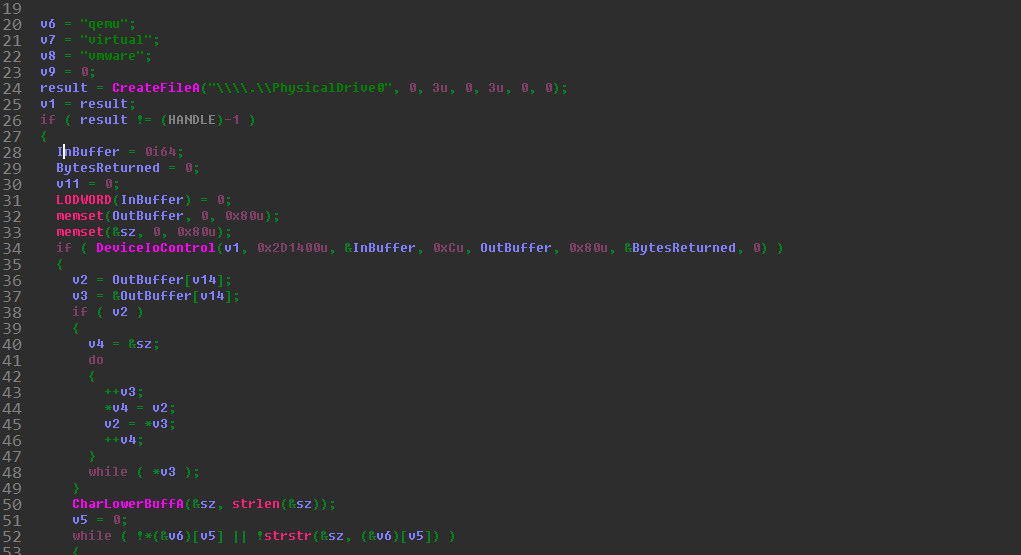

通过检测硬盘Model Number是否含有“vmware”,“virtual”,"qemu"等字样来实现检测虚拟机的功能

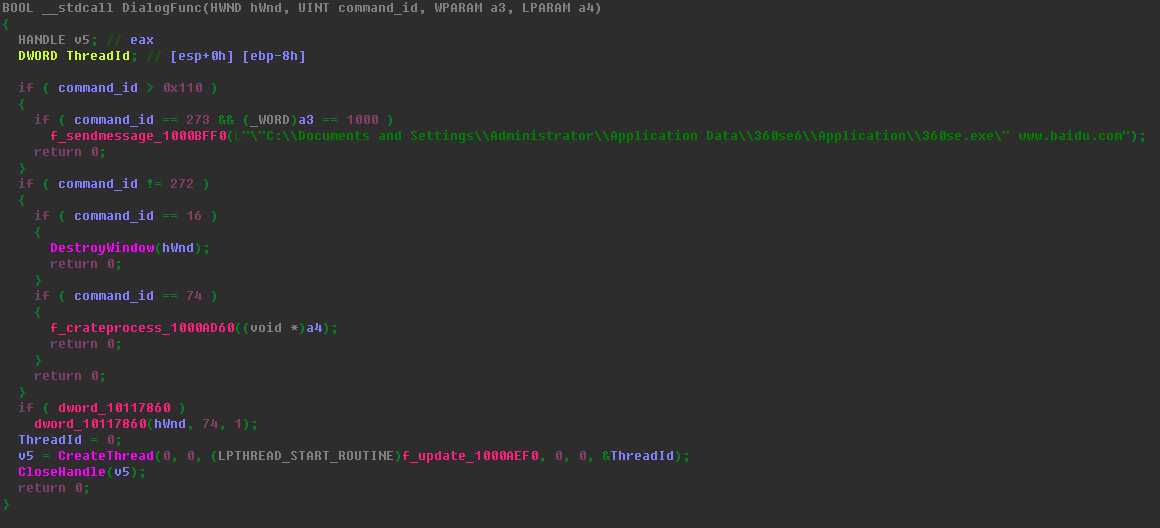

创建一个Dialog窗口, 在根据msg命令执行不同的命令

创建根据本地机器信息, 计算hash值, 去服务端下拉更新的config

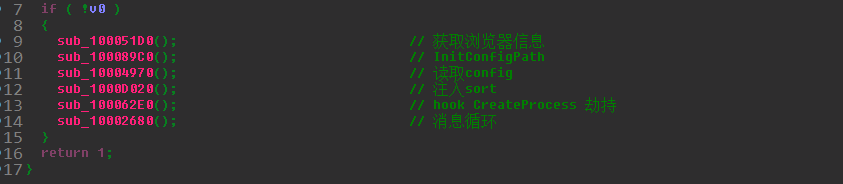

读取之前生成的[name]_config.dat, 因为本模块已经注入在explorer.exe中, 所以通过hook CreateProcess来添加启动参数, 达到劫持浏览器首页的目的

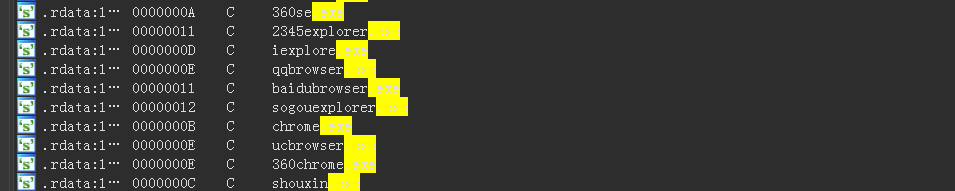

通过hook CreateProcess Hook劫持的浏览器列表

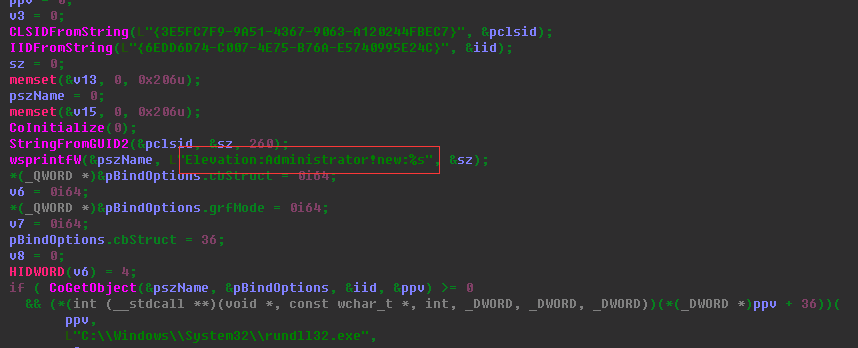

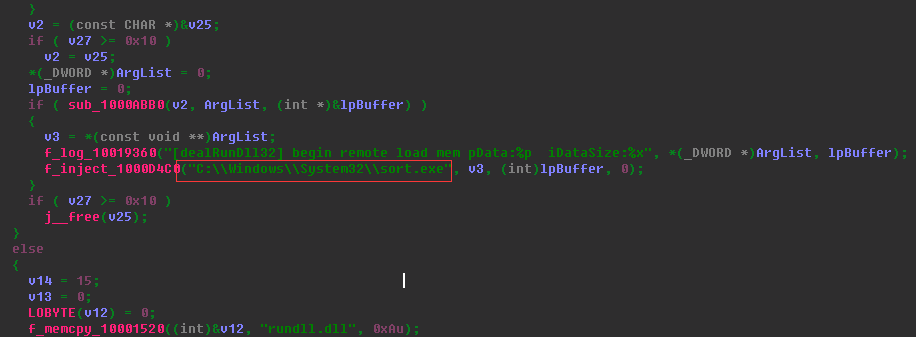

使用COM Elevation Moniker提升进程权限, pass uac后, 再使用远程线程注入系统进程 sort.exe

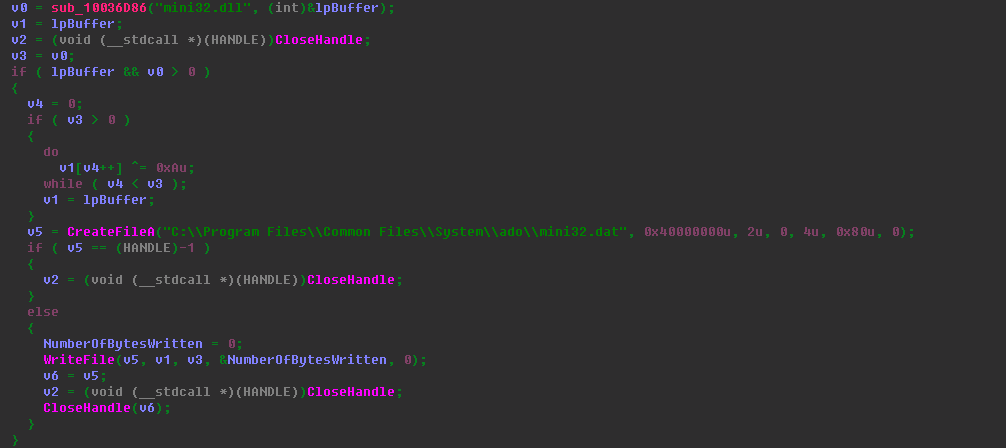

释放mini32.dat至 C:\Program Files\Common Files\System\ado, 该模块是个劫持dll, 实际测试并没有启动

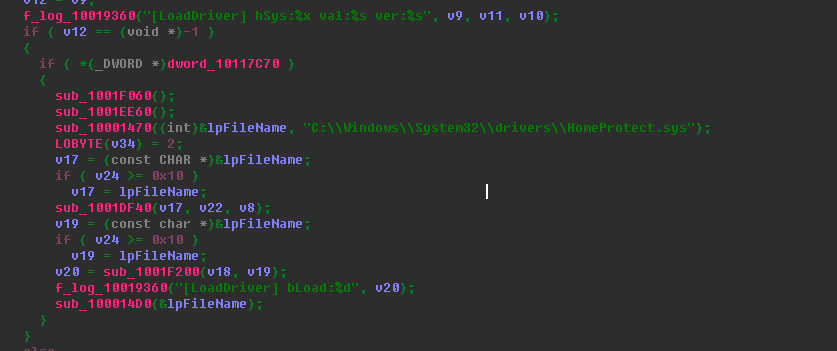

把在资源中的驱动文件, 异或0xA释放至 C:\\Windows\\System32\\drivers\\HomeProtect.sys并加载该驱动

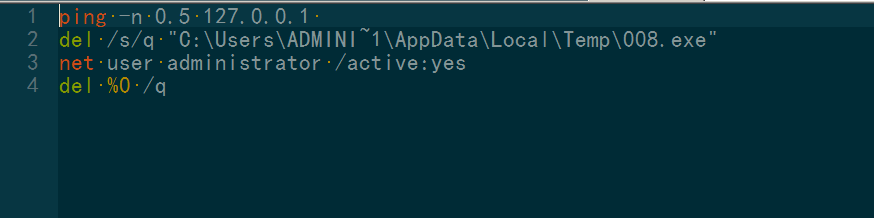

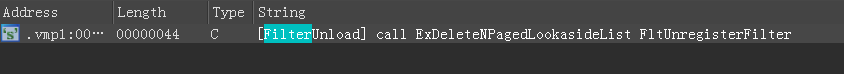

该模块关键代码全部采用了VM保护, 导致无法正常分析其逻辑, 从行为监控与dump出来的字符串来看, 该模块主要的功能

1.创建注册表回调, 保护注册表

2.通过MiniFilter隐藏自身模块

3.注入其他浏览器进程

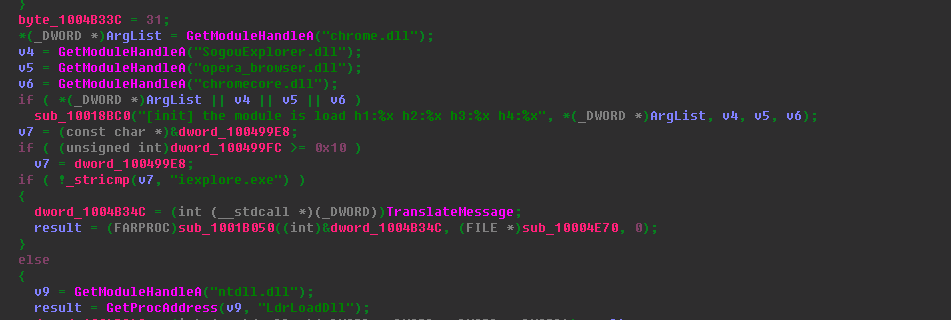

Hook LdrLoadDll遇到搜狗, IE, Chrome, Opera浏览器加载模块, 劫持进程命令行

MD5:

6e587b393099d5c6a46cc35dc0eddf99

URL:

http://tools(.)khs188(.)com/getIp(.)php

http://tools(.)khs188(.)com/lockhome/statick(.)php

http://tools(.)khs188(.)com/lockhome/countcomp(.)php

http://tools(.)khs188(.)com/lockhome/getMd5Ver(.)php

上一篇:金山毒霸主页安全防护工具