客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2020-06-02 来源:安全豹作者:安全豹

【漏洞说明】

今日,有国外的安全研究人员发布了CVE-2020-0796漏洞的POC代码,该漏洞主要存在于Microsoft 服务器消息块 3.1.1 (SMBv3) 协议中,当其在处理某些特定请求时,可触发远程执行代码漏洞,使利用此漏洞的攻击者可以获取在目标服务器或客户端上执行代码的能力。

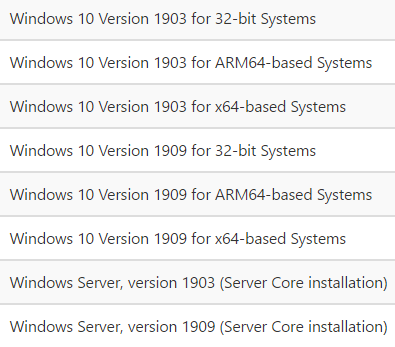

【影响范围】

受影响的操作系统如下(windows 7用户不受影响):

【解决方法】

方法一:安装微软系统的修复补丁(推荐)

微软已于今年3月放出该漏洞的修复补丁,可从以下地址获取补丁手动修复:

https://support.microsoft.com/zh-cn/help/4551762/windows-10-update-kb4551762

方法二:禁用 SMBv3 压缩

若您暂时无法修复补丁,您还可以使用以下 PowerShell 命令禁用压缩功能,以阻止未经身份验证的攻击者利用SMBv3 服务器的漏洞(注意,该方法不能阻止利用 SMB 客户端):

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

更多详尽信息,请参考微软安全更新指南页面:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2020-0796