客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2017-06-29 来源:金山毒霸安全实验室作者:金山毒霸安全实验室

Petya勒索病毒继续在全球攻击扩散,最新消息显示,连前切尔诺贝利核电厂的防控系统都被攻破了,科学家们不得不手动监测辐射水平。丹麦航运巨头周二被病毒攻击,病毒已扩散到该公司管理的印度最大集装箱港口,1/3的码头运营受干扰。安全专家们似乎低估了Petya勒索病毒的危险性。

安全专家对Petya勒索病毒的技术分析也在不断完善,最新报告表明:即使电脑已经安装过Windows SMB漏洞补丁(永恒之蓝漏洞之一),也不能完全阻止病毒感染。Petya勒索病毒一旦侵入企业内网,除了利用Windows SMB安全漏洞传播之外,还会攻击局域网的共享功能,利用自带的黑客工具读取中毒电脑登录令牌,尝试连接其他远程计算机,复制并运行病毒程序。

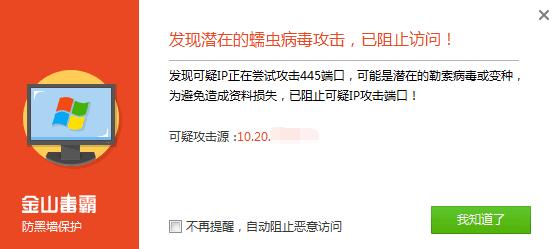

基于这种情况,显然,仅建议用户安装MS17-010补丁是不能解决问题的。为防止Petya勒索病毒入侵更多企业网络,金山毒霸再次升级防黑墙方案:

该方案可以在部分电脑无法安装或未安装MS17-010补丁时,具备防御蠕虫式攻击的能力;同时,可定位攻击源IP地址,指导网管解决已中毒的电脑;该方案是基于病毒蠕虫式的攻击行为作防御,因而,即使出现新的变种,利用同样的方式在局域网内扩散时,同样可以拦截。

拦截攻击演示视频:http://www.365yg.com/item/6436712874315350529/

另外,病毒在企业内网会攻击WMI服务,以及释放PeExec连接远程计算机。建议关闭系统WMI服务和关闭admin$共享来降低内网入侵风险。

关闭WMI服务的操作步骤:运行Services.msc,在服务列表中找到“Windows Management Instrumentation”,双击打开属性,启动类型选择“禁用”。

关闭admin$共享,可以在“计算机管理”,共享文件夹,暂时停止共享admin$

Petya勒索病毒破坏的硬盘能否恢复数据,这也是网友十分关心的话题。如果系统已经重启,显示出勒索比特币的画面,恢复就比较困难。上个月造成破坏的勒索蠕虫是先加密生成一个新文件,再删除旧文件,有文件删除动作,给反删除恢复数据留下机会。

而这次爆发的Petya勒索病毒是直接加密回写文件,恢复文档的难度更大。同时,Petya勒索病毒还会破坏硬盘主引导记录和分区信息,会造成系统不能启动,数据也会丢失。因此,及时备份企业数据异常重要。

那是不是只剩下支付赎金解密文件一条路了呢?答案是,这条路也不通了,因为受害者支付赎金后,还需将比特币钱包地址发送至邮箱“wowsmith123456@posteo.net”,以便病毒作者确认受害人是否付款。但是邮箱的供应商Posteo已将该邮箱关闭。所以即使支付了赎金,病毒作者也无法收到邮件,不知道该怎么提供解密密钥,也就无法解密。