客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2020-03-13 来源:金山毒霸作者:安全豹

【漏洞说明】

2020年3月12日,微软安全中心在3月份例行安全更新之后,单独发布Windows SMBv3 客户端/服务器远程代码执行漏洞(CVE-2020-0796)补丁程序,公告指出该漏洞存在于windows系统SMBv3协议解压处理过程中,同时影响SMB服务端和客户端。

攻击者可以通过构造恶意数据包直接攻击开启SMB服务端口,或者通过构造恶意服务器诱导用户连接点击,均可实现远程代码执行攻击效果。从影响范围看,目前仅影响Windows10 1903和1909版本,不会影响 Windows 7、8、8.1 或XP等旧版本,目前暂时没有在野攻击案例被发现,但是漏洞相关技术细节和POC已经开始流传,此漏洞造成蠕虫式攻击传播的可能性和风险性在不断提升,毒霸安全团队建议广大用户及时更新官方漏洞补丁。

【影响范围】

受影响的操作系统版本主要为支持SMBV3协议的win10系统(包含桌面版/服务器版),其他XP、Windows7、Windows 8等系统不受影响。

· Windows 10 Version 1903 for 32-bit Systems

· Windows 10 Version 1903 for ARM64-based Systems

· Windows 10 Version 1903 for x64-based Systems

· Windows 10 Version 1909 for 32-bit Systems

· Windows 10 Version 1909 for ARM64-based Systems

· Windows 10 Version 1909 for x64-based Systems

· Windows Server, version 1903 (Server Core installation)

· Windows Server, version 1909 (Server Core installation)

【简要分析】

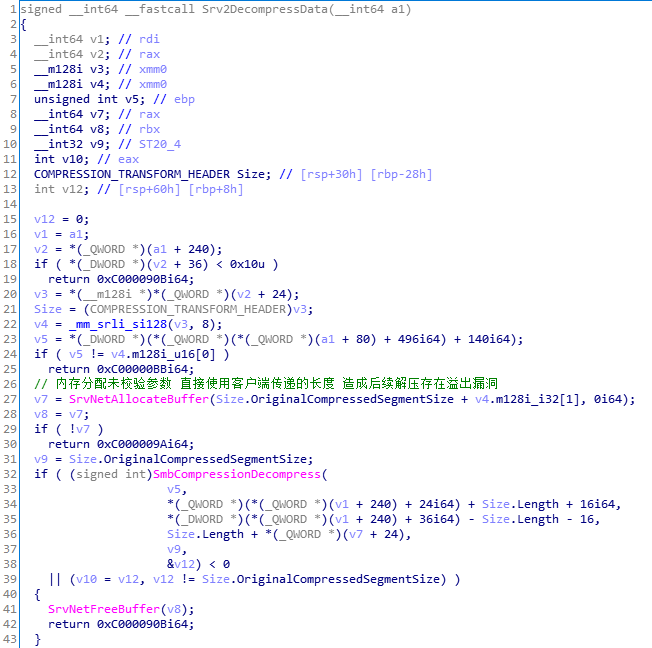

漏洞溢出点位于内核驱动程序srv2.sys,SMBv3.1.1协议处理压缩数据时,没有正确校验客户端传递数据包头中的长度字段导致整数溢出漏洞。通过精心构造数据包即可简单实现缓冲区溢出造成蓝屏BSOD,实现远程代码执行还需结合其他漏洞和技术手法绕过WIN10安全缓解防护措施,预计很快就会有相关漏洞攻击代码披露传播。

【修复建议】

1) 运行windows升级,及时更新微软官方漏洞补丁,参考以下官方安全通告:

《ADV200005 | Microsoft Guidance for Disabling SMBv3 Compression》

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/adv200005

2) 修改注册表禁用SMBV3压缩特性,可参考如下powershell命令:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

3) 开启毒霸安全防御,第一时间拦截相关漏洞攻击和病毒木马感染传播。