2015-03-16来源:猎豹移动

央视315晚会曝光“10086积分兑奖”诈骗,网民被骗走银行账号和密码,并被欺骗安装手机病毒,验证码短信被病毒转发到骗子手机,银行卡资金被洗劫一空。猎豹移动(原金山网络)安全实验室配合央视调查记者深入调研“10086积分兑奖”诈骗团伙,认为此类诈骗已引发事关网银的空前危机。

10086积分兑奖事件调查

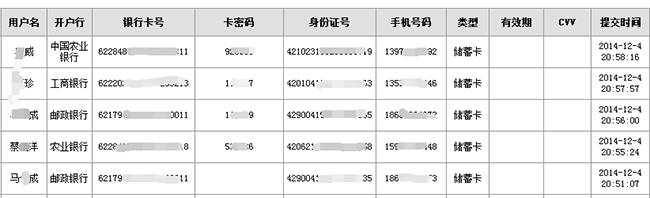

关键个人信息一览无余

猎豹移动安全实验室发现,诈骗分子会使用钓鱼网站引诱用户提交个人信息,并下载手机病毒。由于犯罪嫌疑人配置的服务器存在安全漏洞,安全人员成功登录,并访问到后台数据库。发现了成千上万名受害者提交的详细个人信息和银行卡信息,包括:姓名、身份证号、开户行、银行卡号、取款密码(信用卡有效期、CVV码)。

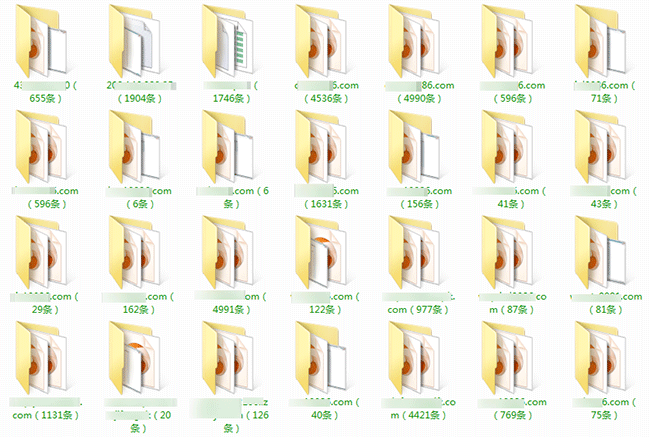

安全研究人员发现3.5万条银行卡记录

猎豹移动安全实验室从钓鱼网站收集系统中回溯过往拦截历史,发现自2014年7月以来,共计拦截6300多个专门收集银行卡信息的同类钓鱼网站。研究人员经过努力,尝试登录存活状态的钓鱼网站,最后从30余个钓鱼网站数据库获得超过3.5万条银行卡记录。

每天数千人提交银行卡信息并安装手机病毒

从数据库新增记录看,每个钓鱼网站每天新增的受害者记录有20-100个之间,而猎豹移动安全实验室拦截的同类钓鱼网站今年下半年就有超过6300个之多(平均每天35个)。以此推测,遭遇此类钓鱼网站攻击,泄露银行卡信息的受害者保守估计在700-3500人/天。

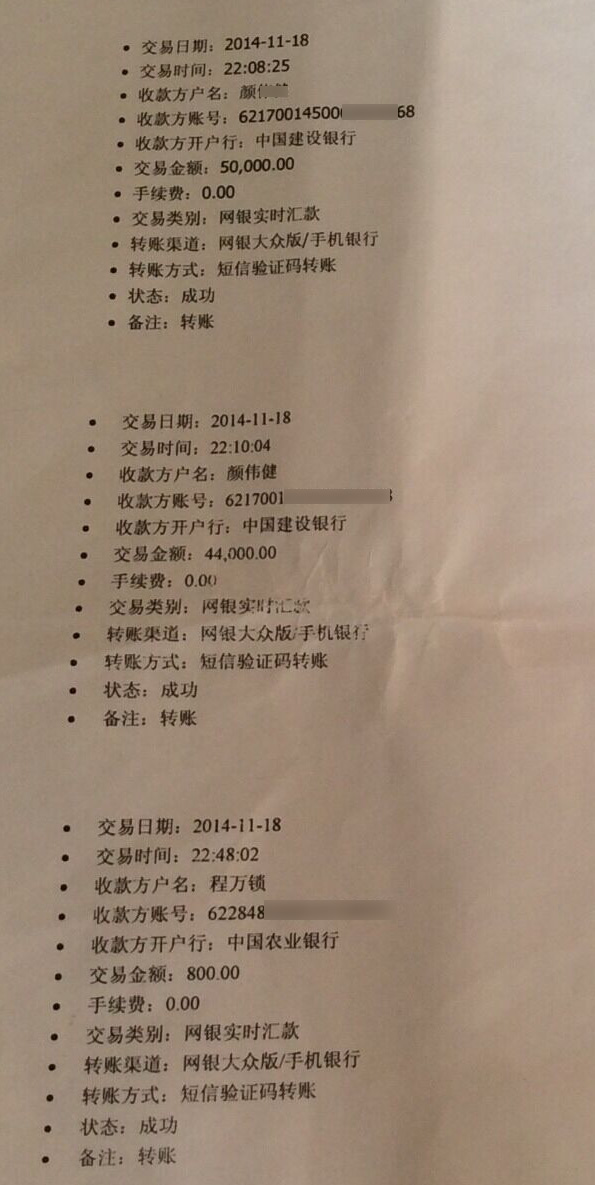

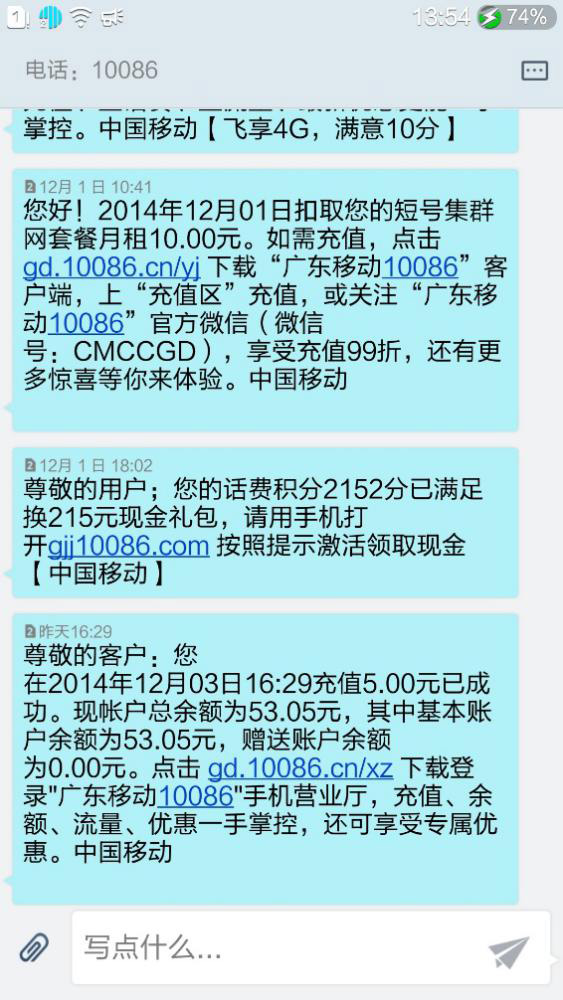

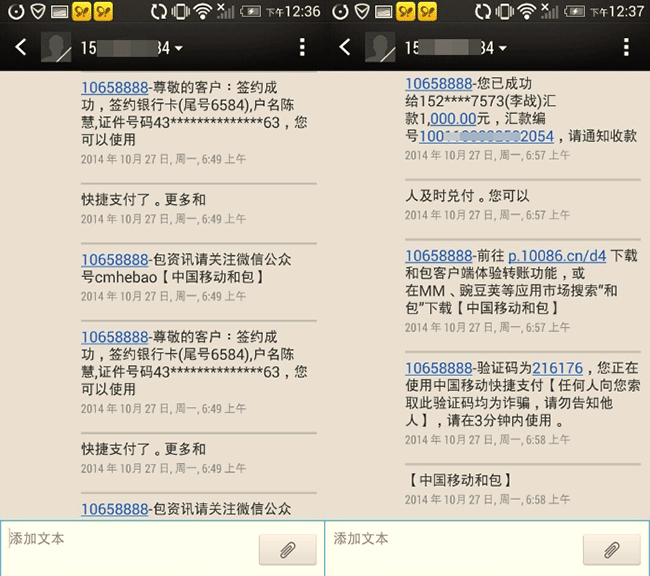

在受害者使用手机浏览器提交详细的银行卡信息之后,钓鱼网站会继续欺骗受害者下载安装手机病毒。该手机病毒会将受害人收到的关键验证码转发到攻击者手机,受害者银行卡里的钱就会不知不觉被犯罪嫌疑人通过捆绑第三方支付转移,受害者可能损失银行卡全部余额。

受害者打印的转帐详单

综合以上资料,猎豹移动安全实验室判断:此类网络犯罪已引发移动互联网时代空前的网银安全危机。

犯罪分子的作案流程:

1.伪基站发送诈骗短信

2.手机访问钓鱼网站,关键信息泄露

身份证号码、银行卡号、取款密码、信用卡有效期、信用卡cvv被提交到钓鱼网站

钓鱼网站后台数据库

3.下载安装手机病毒

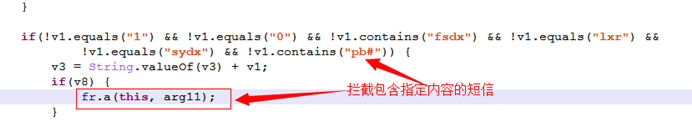

4.手机病毒拦截短信

短信验证码是手机支付非常关键的身份认证凭据,一旦手机中毒,银行和第三方支付工具发送的手机验证码信息会立刻转发到小偷手机。

部分样本还会拦截电话,当支付机构或好友收到可疑短信,需要找受害人核实时,电话无法拨通。

5.攻击者通过关联第三方支付或直接使用网银手机端登录受害人网银转移资金。 部分受害者发现异常后将手机恢复出厂设置,由于个人信息泄露已经发生,无法阻止网银被盗,受害者手机将会收到一系列交易短信。

受害人的讨论群,ID后的数字为受骗金额。截至2014年12月底,这个受害者群增加到70多人,提供诈骗数额的有37人,累积损失额达到80万元,平均每名受害者损失2.1万元。

6.部分钓鱼站和推广流氓软件的手机病毒(感染量4万/天)托管在同一IP,表明这伙人是职业网络犯罪团伙,从事多种不同形式的网络犯罪行为。

“10086积分兑奖”诈骗事件影响面分析:

1.截止12月31日,猎豹移动安全实验室拦截到同类手机病毒样本累计3100个,相关手机病毒变种每天感染约2100-2800部安卓手机。

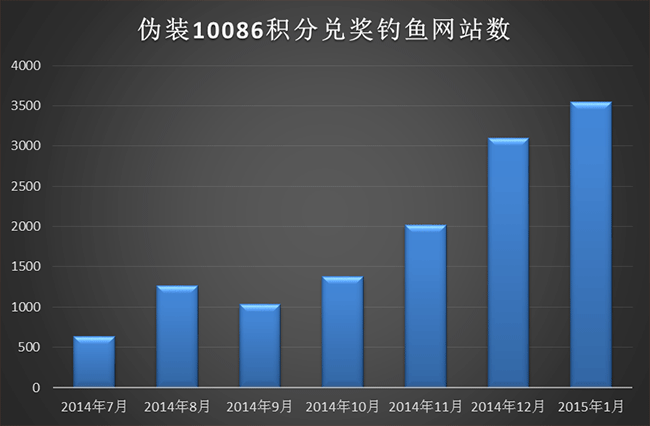

2.此类以假冒10086积分兑奖收集网银信息的钓鱼网站从7月份的600多个增长到2015年1月的3500多个,半年增长近6倍。

3.每个钓鱼网站每天的访问量在40-100个。

4.钓鱼网站后台数据:每天新增受害者为20-100个不等,大部分钓鱼站后台只保留1-2天的数据,个别钓鱼网站留存十天或更长时间。累计发现受害者银行卡信息超过3万条。

5.全国各地有大量受害者,以每个钓鱼网站日均最低记录数20个估算,每天中招网民人数最保守估计超过2000人。以平均每人损失3万元估计,每天此类犯罪造成的损失额度超过6000万元。

受害者人群分析

猎豹移动安全实验室对总量超过3.5万条的受害者银行卡信息进行统计,剖析网络犯罪分子利用伪基站、钓鱼网站、手机病毒等手段制造的恶意后果。

1.受害者地区分布

70%的受害者出现在排名前十的省份,依次是广东、河南、湖北、湖南、安徽、福建、天津、山东、北京、河北。其中,仅广东、河南、湖北三省就占了56%的受害者。

按受害者手机归属地城市统计,受害者人数最多的前十个城市出现了近50%的受害者,排名依次为武汉、长沙、郑州、珠海、深圳、东莞、天津、合肥、广州、北京、南阳。

银行卡被盗的受害人地区分布可以同时反映伪基站犯罪的危害程度。

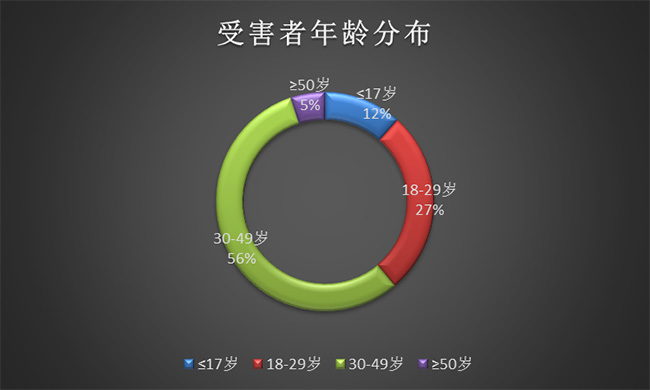

2.受害者年龄分布

所有受害者中,最小的13岁,最大的78岁。受害者中,17岁以下占12%,18-29岁占27%,30-49岁占56%,50岁以上的占5%。由此可见,经济收入良好的人群占到一半以上,这也意味着受害者被骗可能遭遇严重打击。

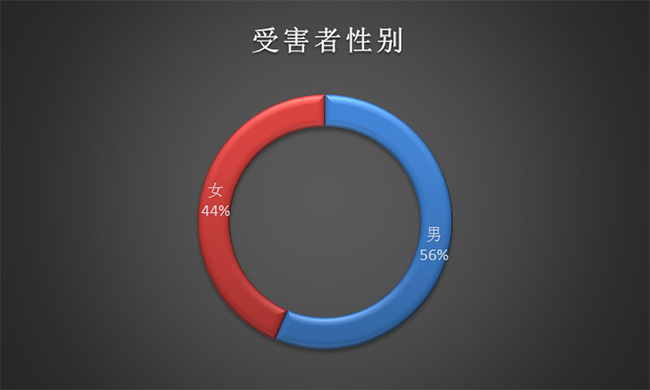

3.受害者性别分布

受害者男性多于女性(男56%,女44%)

4.受害者银行卡分类、开户银行分布

94%的受害者丢失银行储蓄卡信息,另有6%的受害者提交了信用卡信息,不法分子可以凭借非法得到的详细个人信息提升信用卡额度,继而造成严重损失。 以下是受害者使用的银行卡统计排名:大部分受害者是农行、建行、工行、邮政储蓄银行的客户。

5.受害者被骗案例

案例1:

广州女孩何某,因收到来自10086手机的积分兑奖短信,误以为真,点击链接后访问网站,输入个人信息并安装软件,随后发现银行卡中近6万元被通过长沙银行理财卡渠道消费。报警2个月后,案件未见进展,受害者一度伤心欲绝。

案例2:

东莞女孩钟某,12月3日因误信来自10086的积分兑奖短信,点击链接访问钓鱼网站,并下载软件,最终因招行银行卡信息泄露及手机中毒,卡里3.6万元余额被消费一空。

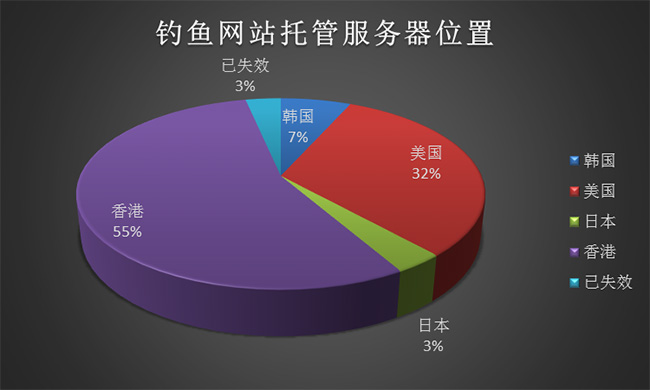

攻击者特征

攻击者使用钓鱼网站收集银行卡信息,这些服务器全部托管在境外,具体区域分布如下:

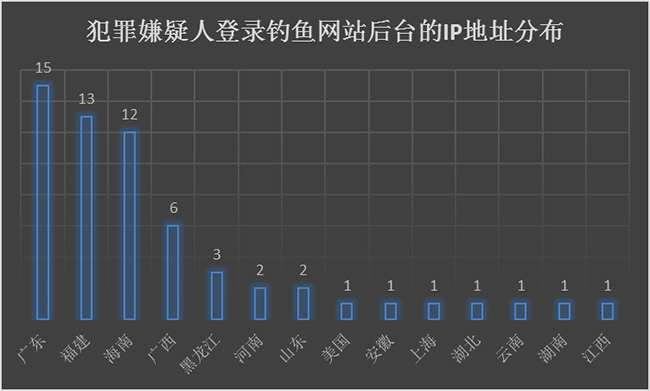

嫌疑人登录服务器后台的IP分布

猎豹移动安全实验室通过技术手段捕捉到犯罪嫌疑人登录钓鱼网站后台的IP地址。这些IP地址可能是代理服务器,也有可能是犯罪嫌疑人直接登录。查明这些IP,可以有助于警方抓获犯罪嫌疑人。

从下图可见,主要犯罪嫌疑人登录钓鱼网站的IP地址分布于广东、福建、海南、广西。

若干病毒样本转发短信的手机号

猎豹移动安全实验室分析了犯罪分子使用的手机病毒,从代码中发现100多个用来拦截转发受害人短信的手机号码。统计号码归属地,发现骗子们使用最多的手机号码来自北京、南宁、深圳、石家庄、上海等城市。

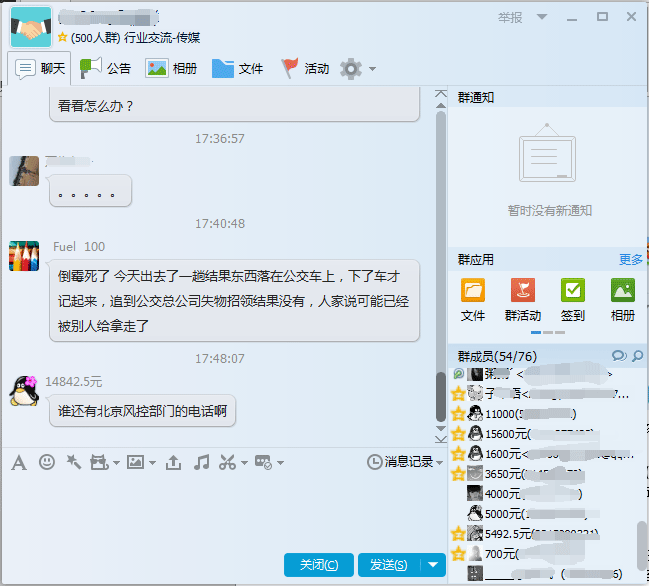

从“10086积分兑换”诈骗的流程来看,诈骗者已经实现了专业化的链条分工,伪基站发送、钓鱼网站建设和维护、银行支付流程的弱点研究、得手后的洗钱和取钱,分别属于不同的人群。洗钱、匿名电话卡、银行黑卡、盗号木马在某些诈骗发达的地区已有完整提供。

除了传统诈骗地区的内部交易之外,我们对网络信息搜索发现,诈骗者之间也在利用QQ群等工具进行灰色交易,例如,伪基站拥有者通过QQ群出售服务,按照发送条数、或者以小时为单位计价。这些专业分工、流水线式诈骗,使得整个黑色链条的运行效率大大提高,也增加了警方打击的难度。

自2014年下半年以来,猎豹移动安全实验室投入对此进行追踪,发现大量线索并提交给多地警方,天津警方已经根据线索抓获多名犯罪嫌疑人,相关案件正在进一步侦察中。

针对“10086积分兑奖”诈骗,猎豹移动安全专家提醒,猎豹安全大师可以查杀假冒10086的手机病毒;从短信中点击打开的网页,不要填写银行账号密码等重要信息;不轻易点击短信中的链接安装软件;注意保护好身份证号码、常用手机号等个人信息,不要泄露给陌生人。

延伸阅读:央视315曝光“10086积分”诈骗 猎豹安全大师首家防范>>